Bezpečnost na sítích I. – TOR a bezpečnostní služby

9. 10. 2013 08:00 Rubrika: Technologie Autor: Jakub Pavlis

Odposlouchávání komunikace, snaha být na internetu anonymní, kdo nemá co skrývat, nemusí se bát, teroristé, zneužívání, dětská pornografie – jen namátkou jsem vybral řadu slov a hesel, která se často objevují v diskuzích o tom, na jakou míru soukromí máme mít jako uživatelé (i provozovatelé) počítačových sítí ''nárok''. Proto vznikne miniseriál o soukromí na síti.

Celá Evropa byla odposlouchávána americkými tajnými službami, dokonce i vedení Evropské unie nebo jednotlivých států. Nejbližší bezpečnostní spojenci. A zároveň ve stejné době vybouchly připravené nálože při maratonu v Bostonu. Na osamělé vlky se na netu nepřijde, ale přesto bezpečnostní složky neváhají utratit miliony z veřejných rozpočtů na kontrolu komunikace po sítích. A co na to my jako soukromí uživatelé nebo provozovatelé síťových služeb?

Nesnáším heslo, že „kdo nic neskrývá, nemusí se odposlechů bát“. I s právoplatnou manželkou si zatáhnete záclony v ložnici, protože do toho, co se tam děje, prostě nikomu nic není. Řada lidí to vidí stejně i na internetu. Nejde o to bezúčelně se schovávat, ale svobodně se rozhodnout, komu o sobě co řeknu úplně stejně, jako to děláme v bezprostředním styku. Řada lidí na sebe „vyžvaní“ první poslední na sociálních sítích a mohlo by se zdát, že je trochu schizofrenní zároveň požadovat vysokou míru soukromí na internetu, ale tak to není. Podle mého názoru je jen na konkrétním jedinci, kolik o sobě komu a za jakých podmínek chce říct. Na síti naštěstí je řada různě propracovaných technických prostředků, pomocí kterých se můžeme bránit narušování svého soukromí. Dnes si povíme něco o tzv. cibulovém směrování (angl. onion routing) a síti TOR.

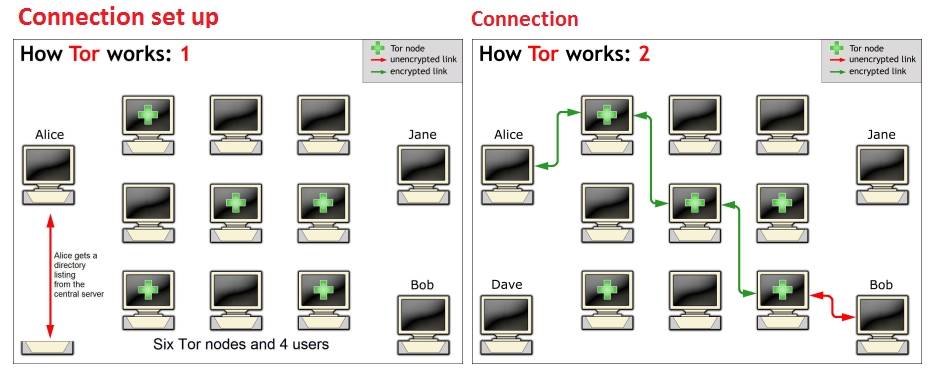

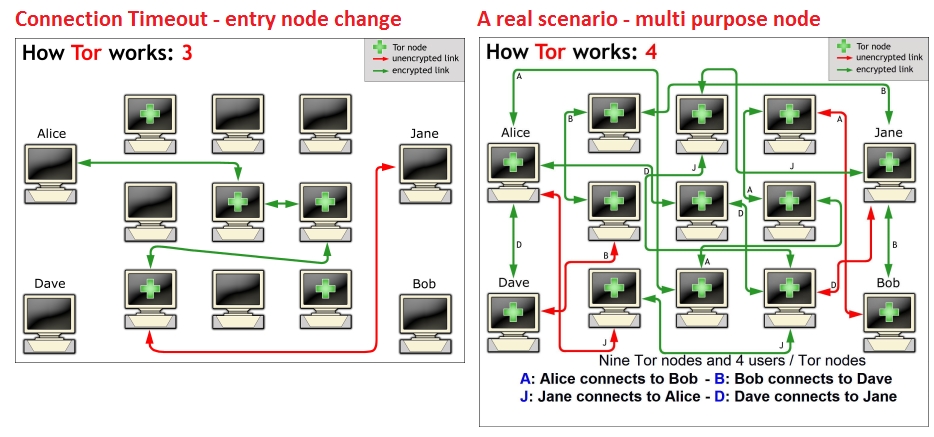

Princip TORu je poměrně jednoduchý, nemá tedy mnoho slabin, i když, jak je to u technologií obvyklé, několik se jich najde. Ve zkratce je TOR síť skupina routerů, které si mezi sebou předávají asymetricky šifrovaná data. První v řetězci je samozřejmě uživatel, který posílá do prvního TOR routeru šifrovaná data, sám uživatel v TORu vystupuje vůči prvnímu TOR routeru jako kterýkoli jiný TOR router. Pro každý požadavek uživatele se sestavuje ad hoc cesta sítí routerů (virtuálních nodů), které spolu sdílejí veřejné šifrovací klíče, až po gateway (exit node), který vyšle požadavek do sítě, odpověď zašifruje a pošle TOR sítí zpět. Důležité je, že žádný z nodů neví více, než odkud k němu požadavek přišel a po rozšifrování své vrstvy získává pouze hlavičku, kam má šifrovaný zbytek odeslat. Data i původní odesilatel tak zůstává anonymní.

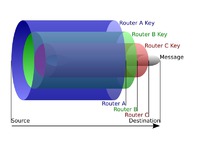

A proč se tento způsob nazývá cibulovým? Je to právě kvůli charakteru šifrovaných dat. Uživatel sítě šifruje svá data postupně podle toho, kudy chce svá data TOR sítí posílat. Nejprve je zašifruje veřejným klíčem gateway a postupně přidává další a další vrstvy až k nodu, přes který se k TOR síti připojí. Ke každé vrstvě navíc přidává digitální podpis a směrovací hlavičku. Posílání dat sítí se tedy podobá loupání cibule – pod každou šifrovanou vrstvou je další a další a data jsou schovaná „uprostřed“.

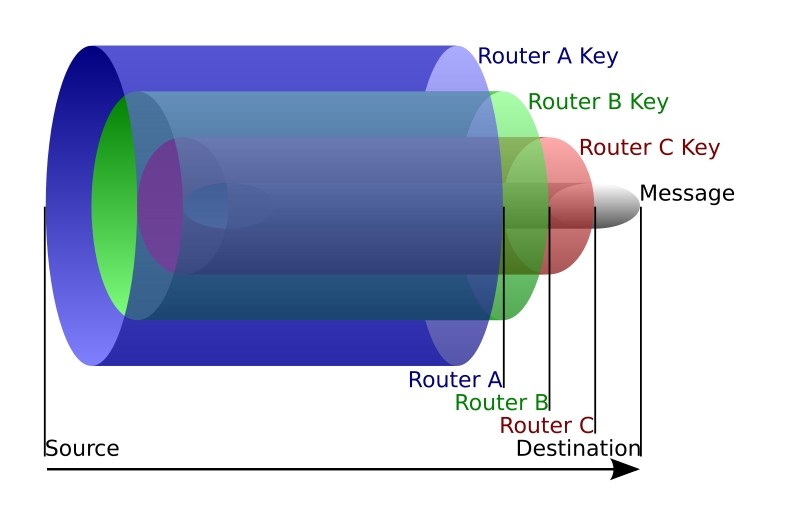

Schema šifrování dat v TOR síti

Veškerá komunikace je šifrována přes TLS, mezi jednotlivými body (nody) sítě se ustavují chráněné kanály šifrované pomocí AES 128 vznikající pouze pro jeden konkrétní řetězec, klíče se generují strojově vždy pouze pro konkrétní chvíli a kanál. Pro další ztížení odposlechů a analýzy používá TOR taky „dummy traffic“, tedy pakety z nepoužitelných náhodných dat. Teoreticky se dá použít i zadržování paketů a jejich posílání v náhodném pořadí, kvůli již tak pomalým rychlostem se tento způsob nevyužívá. Dále je třeba si uvědomit, že gateway vidí data, která posílá jako dotaz do Internetu, je tedy vhodné použít další vrstvu šifrování, u přístupu k www typicky https (SSL) protokol. Gateway sice stejně neví, komu jsou data určena, což je ale třeba při prozrazení jména a hesla ke službě (mail, cloud apod.) jen slabá útěcha.

V TOR síti jde také používat skryté služby (hidden services), které do určité míry fungují jako lokální síť/intranet, jsou přístupné pouze klientům zapojeným v TOR síti a používají vrcholovou doménu .onion. Publikovat lze např. web, SSH nebo chatovací server. Ani zde nedochází k přímému spojení, kdy by obě strany znaly své identity, skryté služby jsou publikované přes soubor s tzv. rendezvous pointy, ke kterým z obou stran (jak poskytovatele, tak uživatele) tvoří šifrované řetězce.

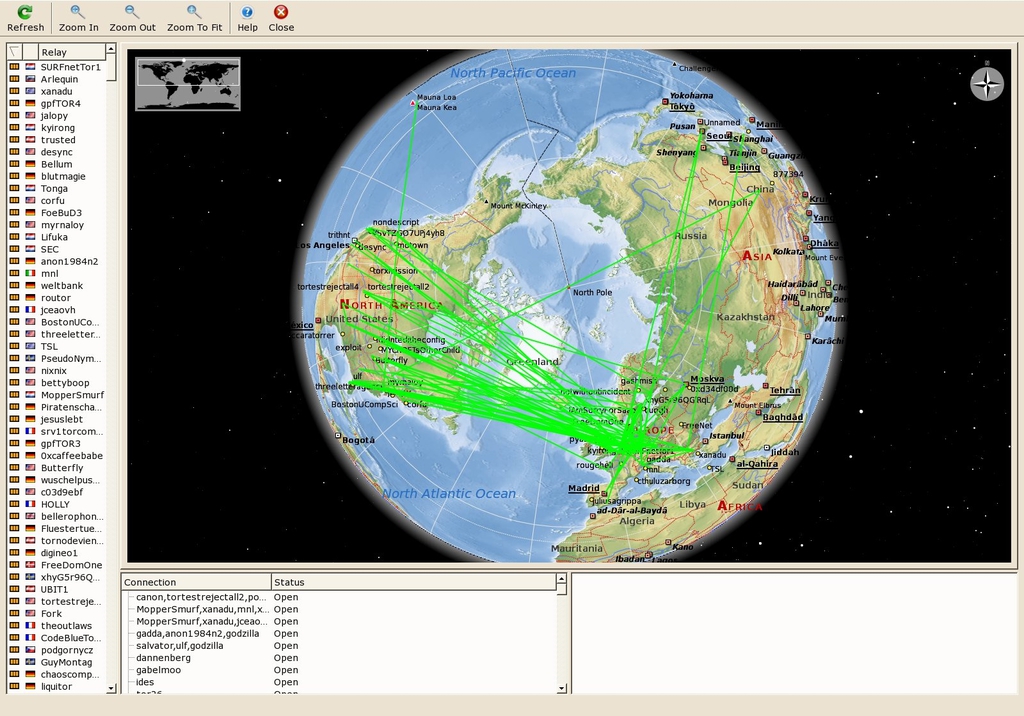

Mapa nodů

A nevýhody? Lze je rozdělit do dvou kategorií, totiž uživatelsko-praktické a bezpečnostní. Co se týče skupiny první, jde lze především o rychlost. Jednak vzniká latence už pouhým cestováním přes řadu nodů, které jsou fyzicky umístěny často velmi daleko od sebe, jednak se traffic zvyšuje o datový šum, který znesnadňuje odposlechy. Druhým důvodem je poměrně úzká síť nodů, neboť jde především o počítače dobrovolníků, kteří s ostatními sdílí pouze část svého, často ne příliš rychlého, datového připojení. TOR se tak nehodí pro celou řadu služeb, například sdílení velkých souborů, p2p sítě. A do třetice je TOR zhusta zneužíván pro ilegální služby, především spammování, které samozřejmě představuje obrovský traffic a síťové náklady.

Co se týče problémů bezpečnostních, TOR se vyvýjí a zlepšuje, ale několik problémů zůstává a jsou spojeny i přímo s návrhem sítě. Především je to možnost podvrhnout gateway, tedy připojit vlastní PC do TOR sítě, umožnit z něj výstupy do sítě a všechnu komunikaci odposlouchávat. Vzhledem k malému počtu počítačů v síti lze také porovnávat IP adresy došlých paketů s whitelistem všech známých TOR nodů. Také některé běžně používané služby mohou prozradit identitu uživatele bez ohledu na použití TOR sítě, mluví se především o BitTorrentu, k odhalení skrytého webhostingu Free Hosting a zadržení jeho provozovatele, Ira Erica Eoin Marquese, došlo přes útok přes protokol Java. Existují také způsoby detekce faktu, že požadavek v Internetu přichází z TOR sítě, což může vést k odmítnutí služby (záleží na nastavení).

Většině útoků lze odolávat především udržováním nejaktuálnější verze TORu, vypnutím všech nadbytečných služeb a protokolů a především využíváním TORu pouze jako jednoho z technických prostředků vlastní anonymizace. A dobré je si uvědomit, že TOR je v použitelné podobě k dispozici od roku 2002 a zejména v poslední době se řada úřadů koncentruje na schopnost prolomit ho.

V příštím díle se podíváme na další bezpečnostní techniky a také na některé případy s jejich použitím spojené.