TPM - ochrana dat na všech úrovních

3. 5. 2006 07:00 Rubrika: Technologie Autor: Jakub Pavlis

Stále častěji se můžeme setkávat s notebooky, jejichž výrobci hrdě ohlašují, že jejich přístroje jsou chráněny pomocí TPM. Co tato zkratka znamená a k čemu jí pojmenovávaný čip slouží si vysvětlíme v tomto článku.

V dnešní době bereme výpočetní techniku jako samozřejmost a spoléháme se na ní stále častěji a ani o tom už nepřemýšlíme. To je sice přirozené, ale může to být i nebezpečné. V okamžiku, kdy bezmyšlenkovitě ukládáme data do počítače, dáváme komukoliv možnost k nim proniknout – a to se také děje. To že je potřeba data chránit, je pravda stará, ale často opomíjená. A tak výrobci počítačových zabezpečení přicházejí se stále novými výrobky, u nichž se střetávají dvě tendence. Ochrana počítače musí být natolik sofistikovaná, aby pro neoprávněného narušitele byla co nejtíže překonatelná, ale naopak oprávněného uživatele nesmí rušit a práci mu ztěžovat – musí pro něj být jednoduchá.

Spustit antivirus či antispyware je velmi jednoduché, ale přesto na to často zapomínáme. Navíc nás před celou řadou útoků vůbec nechrání, koneckonců nejrizikovější součástí počítače je „něco“ mezi židlí a klávesnicí. Něco, co si poznamená přístupová hesla na monitor a ještě použije vlastní datum narození :-) Brzy se tedy objevila potřeba chránit data na úrovni hardware.

TPM je zkratka Trusted Platform Module, tedy modul důvěryhodné platformy. Jedná se o hardwarový modul, tedy malý čip obvykle připájený na základovou desku - aby jeho odstranění bylo na první pohled zřejmé porušením základové desky. Jeho použití není omezeno pouze na PC a notebooky, počítá se s ním i třeba u PDA a mobilních telefonů nebo třeba externích USB disků.

TPM je vlastně jen malý a levný čip.

Jeho původ sahá do roku 1999, kdy byla založena TCPA, aliance sdružující na 200 velkých výrobců, protože však byla příliš demokratická, nedokázala se téměř na ničem dohodnout. Proto se v roce 2004 přeměnila na Trusted Computer Group (TCG), kde jsou vybráni „moderátoři“ (AMD, Hewlett-Packard, IBM, Intel, Microsoft, Seagate, Sony, Sun a Verisign), kteří řídí vývoj této otevřené platformy. Otevřenost je to ovšem omezená, protože licence se musí platit. Ovšem prosazení na trhu by pro ni nemělo být problémem, jednak nemá žádnou vážnější konkurenci, jednak za ní stojí například oba majoritní výrobci CPU (což je opravdu obrovská výjimka) nebo softwarový gigant Microsoft, který plánuje její plnou implementaci do Windows Vista.

Nejdůležitějším úkolem TPM je zajistit, že v každém momentu víme (nebo spíše náš počítač ví) s kým komunikuje. A slovo „s kým“ lze chápat opravdu v nejširším významu – může jít o oprávněného uživatele, ověřený software i hardware, po síti připojený počítač nebo třeba poskytovatele libovolných on-line služeb. Stručně by se dalo shrnout, že veškerá data musí být v jakémkoli okamžiku zabezpečená, chráněná, autentická a integrální (změny musí být rozpoznatelné).

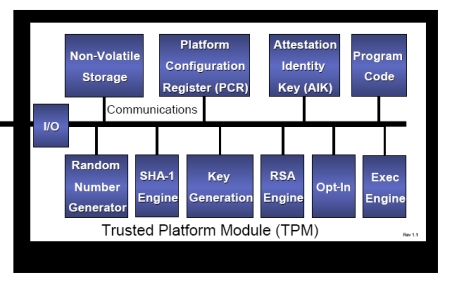

Schéma logické stavby čipu TPM.

Těchto cílů dosahuje TPM celou řadou způsobů, pojďme si je postupně probrat:

TPM vytváří chráněné prostředí během bootování systému: provádí kontrolní součty (tzv. hash algoritmy) pro použitou PC konfiguraci, do které je zaváděn systém. Každá součást (např. procesor, grafická karta, ale i nainstalovaný software) systému musí být ověřitelná, jinak součet nesouhlasí – a tak se třeba zloději nepovede načíst zcizený disk.

TPM slouží jako hardwarový základ pro šifrování – obsahuje generátor náhodných čísel a dešifrovací klíče o délce 2048 bitů, takže je není třeba softwarově generovat. Kromě toho TPM udržuje stálou „důvěryhodnou paměť – do které má přístup pouze on sám, takže ji nelze nijak softwarově vykrást. Čip na motherboardu je jako trezor pevně zazděný v bance. Tato paměť slouží pro uchovávání přístupových kódů (třeba dat ze čtečky otisků prstů) a dešifrovacích klíčů včetně zapojení do infrastruktury veřejných klíčů.

TPM je jedinečný a jasně identifikovatelný, má své jedinečné číslo a data od výrobce. Díky tomu by komunikace mezi dvěma entitami s TPM měla dávat záruku, že opravdu komunikujete s tím, kdo o sobě říká, že je. Což je využitelné jako ochrana proti tzv. phishingu (stránkám bank a on-line obchodů podvrženým za účelem krádeže osobních údajů, nejčastěji čísel kreditních karet).

Kromě tohoto má také na systému nezávislý firmware, který řídí jeho operace a také nutnou autokontrolu – a to znamená, že TPM modul by neměl být ovlivnitelný např. hacknutým operačním systémem.

TPM může spolupracovat se čtečkou otisků prstů.

Co tohle vše znamená prakticky? Mimo jiné možnost přihlašovat se jediným heslem (nejlépe biometricky), pokud by na základě TPM komunikovala síť, pak třeba možnost hlásit se do poštovní schránky bez hesla (protože se ověřuje přímo přístup), zjednodušení transakcí vyžadujících digitální podpis, ochrana digitální totožnosti a zabezpečení proti virům a červům napadajícím spustitelné soubory. Navíc by měl být kompletně chráněn i třeba odcizený disk nebo celý notebook.

Vzhledem k tomu, že TPM mohou velmi dobře využívat i síťová spojení a internet k ověřování téměř čehokoliv, k čemu je možno přiřadit autentifikační kód (a to je prakticky všechno včetně DVD médií, PDF souborů nebo streamovaného videa), vkládají do této technologie velká očekávání vlastníci nejrůznějších autorských práv, nejviditelněji hollywoodská filmová studia, protože TPM ve spolupráci s Windows Vista by mohlo řádně zkomplikovat nelegální kopírování DVD.

Bohužel technologie založené na TPM mají i některé nevýhody – odhlédneme-li od ochrany autorských práv, jde především o možnosti zneužití autoritativními režimy – pomocí autentifikací by bylo možno snadno cenzurovat data, která mohou proudit do počítačů v zemích, kde má stát kontrolu nad prodávanými PC – stačí malinká úprava. Navíc se upozorňuje i na efekt přehnané bezpečnosti – TPM by mohly být zneužity k získávání informací o uživatelích, protože přes ně jdou veškeré informace o používaném software a hardware. Váš počítač by vás mohl „udat“, pokud se pokusíte o něco, co by nebylo v souladu se standardem TCG.

Boom TPM se předpokládá po vydání Windows Vista.

Dnes využívá TPM ve svých výrobcích především HP, Fujitsu a IBM, které bylo první, kdo ho přidal do notebooku - konkrétně u ThinkPadu T23. Intel ho zase nabízí na desktopovém motherboardu D875GRH. Zatím se sice využívaá téměř výhradně pro bezpečné skladování nejcitlivějších údajů (hesel či biometrických údajů), ale boom se předpokládá po vydání Windows Vista. Navíc se ve USA objevil i vážně míněný návrh uzákonit používání TCG standardu povinně v každé nové výpočetní technice, což by ovšem mohlo přinést také řadu komplikací, třeba rozdělením světa na "důvěryhodný" a "nedůvěryhodný".

TPM je bezesporu zajímavý a hodnotný vklad do pokladnice počítačové bezpečnosti. I když se dnes používá téměř jen jako bezpečné úložiště certifikátů nebo biometrických dat, nabízí toho mnohem více a navíc je levný a nenáročný. Záleží především na podmínkách, které stanoví certifikační autority, ovšem prozatím si zaslouží naši plnou podporu.