Bezpečnost na sítích III. - šifrování disku

23. 10. 2013 08:00 Rubrika: Technologie Autor: Jakub Pavlis

Dnes to nebude tolik o síti, i když i sem se podíváme, ale o šifrování dat na discích. Zejména jako uživatelé mobilních notebooků se totiž vystavujeme nejen nebezpečí útoku ze sítě, ale také ze ztráty či odcizení přístroje. A obvyklé diskové šifrovací metody začínají mít dnes význam i při používání sítě – totiž chcete-li chránit svá data v cloudu.

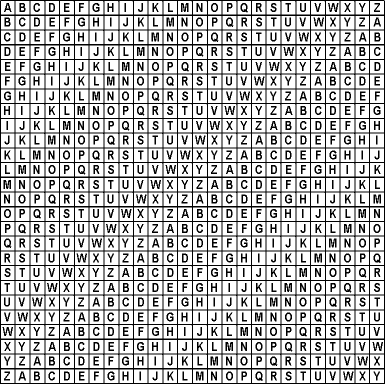

V minulém díle jsme si vysvětlovali principy šifrování i distribuci klíčů po internetu. U pevného disku toto odpadá, používá se tedy obvykle pouze symetrické šifrování s tím, že heslo už musíte udržet v hlavě. Problematika je ovšem složitější, protože pokusu o prolomení kódu v tomto případě nemusí být vystavena jen vaše data, ale také váš hardware, a to nejen počítačový. Při zabezpečování se musí být výsledek odolný nejen proti různým prolamování dat, ale zejména proti pokusu získat klíče a hesla přímo od vlastníka – a věřte, že použití dostatečně sofistikovaného násilí zlomí každého.

Na šifrování pevného disku se dá hledět z různých úhlů. Předně se musíte rozhodnout, jestli chcete zabezpečovat celý disk (včetně systémových souborů) - FDE, nebo stačí zabezpečit určitá data - FES. Oba způsoby mají svá pro i proti. U FDE nemusíte sledovat, co kdy a jak chcete šifrovat, nenechává žádná metadata na disku a obecně se hodí pro uživatele, kteří potřebují chránit svá data, ale nechtějí se nadmíru zabývat dodržováním různých pravidel nebo nemohou určit, která data chránit a která ne. Navíc plně šifrované disky představují lepší řešení pro centrální správu IT a hodí se tak do velkých společností. Nevýhodou je, že šifrování samozřejmě (více či méně, u silných procesorů a SSD často nepoznatelně) zvyšuje přístupové doby a více zatěžuje počítač. Navíc je zpomalena jakákoli disková operace bez ohledu na její důležitost (třeba i spouštění Soliteru). Data také nejsou chráněna při přenosu např. na pevné disky nebo při komunikaci emailem.

FES jsou z hlediska používání složitější na přesné vymezení, co, jak a kdy šifrovat a jak operativní zašifrovaná data mohou být. Snadnou možností je třeba šifrovat pomocí archivátorů, kde můžete vytvářet i samospustitelný archiv a nejste odkázáni na PC vybavené konkrétním programem. Pokud ovšem potřebujete data chránit a zároveň kontinuálně používat a měnit, je třeba sofistikovanější řešení. Nevýhodou je obvykle také výrazně vyšší potřeba systémových zdrojů (až 20% oproti 5 % u FDE), ovšem pouze při práci se šifrovanými daty, jinak je počítač nezatížený.

Zásadní rozdíl přináší i „pohon“ šifry, tedy to, zda se spolehnete jen na softwarové šifrování (univerzálnější), nebo zapojíte i hardware (např AES-NI u procesorů Intel Sandy Bridge a novějších), což přinese výrazně rychlejší šifrování, ale také třeba horší zpětnou kompatibilitu se staršími počítači nebo při multiplatformním použití.

Samotné šifrování je technologicky vyzkoušená a vlastně „jednoduchá“ záležitost, dnešní šifry mají vysokou bezpečnost proti standardním matematickým metodám nebo bruteforce útoku (prolomení hrubou silou, tedy posupnému vyzkoušení všech teoreticky možných klíčů), slabiny jsou ovšem stále stejné a čím dál větší – totiž uživatelé. Jednak jde o problematiku slabého hesla (krátké, snadno zapamatovatelné heslo nebo jeho vyvěšení na lístečku na monitor), se kterou se nedá nic udělat, jen učit a opakovat, a i to může být zbytečné. Ovšem pokud jde o vaše vlastní data, snad budete rozumnější. Druhou slabinou jsou jsou násilné metody vynucování si klíčů od uživatelů (co řeknete, až vám někdo rozmlátí prsty kladivem...?). Zde nastupuje politika tzv. plausible deniality (PD).

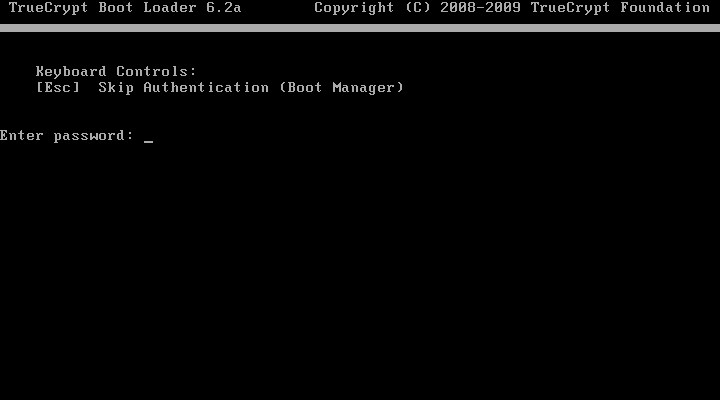

Politika PD, přeloženo asi jako „uvěřitelné popření“ pracuje s tvorbou skrytých šifrovaných oddílů v jiných šifrovaných oddílech. Základem je fakt, že šifrovaná data musí mít prakticky stejnou strukturu, jako data zcela náhodná (už kvůli prolamování statistickou analýzou. Ideální je pracovat jako teoretický fyzik a mít na disku uložená náhodná data typu záznamu příjmů SETI nebo směru emitovaných neutronů z reaktoru v Řeži. To samo o sobě není moc pravděpodobné, proto je dobré dosáhnout stavu, kdy máte disk plný náhodných dat jiným způsobem, například tím, že pravidelně (a automaticky v 1:00 v noci) čistíte svůj pevný disk a data se přepisují. Na takovémto disku pak není těžké vytvořit skrytý šifrovaný kontejner pomocí některého z dostupných programů, nejčastěji opensourcového TrueCryptu (freeware). Zaznamenat šifrovaný kontejner už takto nebude nic snadného, ovšem spousta věcí (např. samotná instalace TrueCryptu) vás pak může prozradit.

Pak je potřeba „vnořit“ do prvního kontejneru druhý, tedy vytvořit druhou úroveň. Kontejnery se vytváří o předem dané velikosti, která se postupně zaplňuje daty, takže nelze zjistit, kolik přesně dat vlastně v kontejneru je (krom maximální možné velikosti). Je ovšem nutné zaplnit první kontejner daty, která budou na první i druhý pohled vypadat věrohodně (byť budou podvržená) a bude se s nimi pravidelně pracovat. V případě nátlaku pak vydáte heslo k tomuto oddílu, dále je prakticky neprokazatelné, zda existuje nějaký další skrytý oddíl, o kterém útočník neví. Dále jde toto vyřešit podvržením hlaviček kontejnerů nebo jejich přemazáním náhodnými daty (s tím, že původní hlavička musí být „někde“ na bezpečném místě). Možností, jak chránit data dál je celá řada (například na šifrovaný kontejner provést pomocí stejně velké skupiny dat XOR a původní kontejner zahodit a skladovat data a XOR výsledek na dvou různých místech nebo prostě data zavřít do sklepa švýcarské banky, otázka je pak jejich operativnost :-D ).

Dnes má, díky četnému používání cloudů, šifrování dat na discích velkou spojitost i se síťovým provozem. Cloudy mohou být z hlediska přístupu k datům velice praktické, ale jako uživatel obvykle nevíte, kde vaše data leží, kdo se o ně stará, jak jsou chráněna a kdo se k nim (i nelegálně) může dostat. Proto vznikají programy, které umožňují pracovat s cloudem úplně stejně jako s šifrovaným diskem nebo jeho oddílem. Všechna data, která chcete sdílet, ukládáte místo rovnou na cloud do složky/oddílu/disku na svém počítači, kde dojde k jejich zašifrování, načež je podle předdefinovaných pravidel program synchronizuje s daty v cloudu. Výhodou je, že na síť proudí pouze šifrovaná data, takže ani při odposlechu sítě se útočník nic moc nedozví, nevýhodou je samozřejmě nutnost přistupovat ke cloudu ze zařízení, které umí se zvoleným programem pracovat.

Prolomit lze téměř jakékoli šifrování, jsou na to metody od podchlazení operační paměti a jejího zkopírování instalací OS z externího disku až po podchlazení uživatele a jeho mučení. Vždy však platí, že náklady dešifrování by měly být nižší, než předpokládaný výnos z dešifrování. A i jednoduchým free programem si můžete ulehčit spoustu starostí, i když po vás nejde mafie ani CIA, ale prostě vám ukradnou pracovní počítač z kufru zamčeného auta. A možností je hodně.